こんにちは。

今年のAWS Community Buildersのアドベントカレンダーが始まりました。

なお、私は本記事をre:Invent 2025に向かう道中で執筆しており、現在はトランジットでサンフランシスコにいます。今年も帰国までトラブルなく無事に過ごせること祈っています。

AWS Community Buildersについて

さて、アドベントカレンダーの初日でもあるので、AWS Community Buildersの概要について触れたいと思います。AWS Community Buildersのページには、以下のように記載されています。

昨年のre:Invent 2024では、Matt Garman(CEO)による基調講演の冒頭で、技術愛好者集団である AWS Heroを賞賛するくだりがありました。

AWSに関わって長いですが、現在でも熱狂的なファンがAWSを支えており、だからこそAWSはコミュニティを大事にしてくれていると感じます。ありがたいことです。

AWS Community Buildersは AWS Heroesの予備軍的な位置付けなっており、Heroesと同様、技術カテゴリと共に認定されます。カテゴリとしては以下のようなものがあります。

- AI Engineering

- Cloud Operations

- Containers

- Data

- Dev Tools

- Machine Learning

- Networking & Content Delivery

- Security

- Serverless

ベネフィット

認定者へのベネフィットとしては主に以下のようなものがあります。

- 認定者Slackにおけるエンジニア同士やAWS開発者との交流

- 限定NDAセッション(英語)への参加権

- AWSクレジットの提供

- re:Invent参加チケットのディスカウント

- re:Inventでのラウンジ利用権、イベント参加権(CB Mixer)

- AWS認定試験受験バウチャーの提供

- SWAGの提供(更新毎に新たなものを貰えます)

re:Inventの参加においても、Community Builders認定後の満足度はひとしおですよ。

申請方法、留意点

Community Buildersの募集は、年に1回、Webサイトにて行われます。

次回は2026年1月から行われる予定です。

ここで留意していただきたいのは、単にコミュニティ形成に頑張っただけでは選出は難しく、技術的なアウトプットを元にコミュニティを形成した実績を積む必要があることです。

コミュニティイベントの運営とともに、自身ができる範囲でのアウトプットも心がけるようにしましょう。

現在では日本から200名を超える認定者を輩出していますが、日本でのAWSコミュニティのポテンシャルからすると、もっと多くの方が選出されてもおかしくないと感じます。

多くの方に応募いただけることを期待しています。

Amazon CloudFront IPv6オリジン

さて、私は2023年8月よりNetworking & Content DeliveryのカテゴリでAWS Community Buildersに認定いただいており、今年で3年目になりました。

私は最初に業務で関わった大規模案件でAmazon CloudFrontを知り、その後CDNとしての活用方法についてブログ記事などでアウトプットしたことを評価いただき認定いただいた次第です。

さて、そのAmazon CloudFrontですが、今年は大きめなアップデートがいくつかありましたね。

大きな話題としては先日発表された固定制価格プランの導入がありますが(これも後日検討したいと思います)

本記事では個人的に熱かったIPv6オリジンのアップデートの件を書きたいと思います。

CloudFrontのIPv6対応は古く2016年から対応していました。

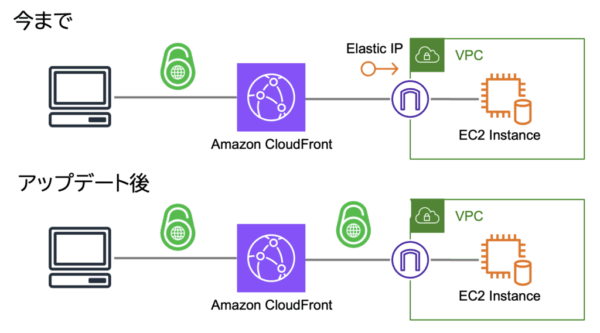

ところが、実はこのIPv6対応は、クライアント−CloudFront間の対応であり、CloudFrontーオリジン間は永らくIPv4のみの対応でした。その後VPCのIPv6対応がされた後も、オリジンのサーバにIPv4アドレスの付与が必要であったわけです。

今回のアップデートで遂にエンドtoエンドでのIPv6通信が可能となりました。

ミッシングピースが埋まった感じがあり、個人的にはだいぶ嬉しいですね。

詳しくはAWSブログをご覧下さい

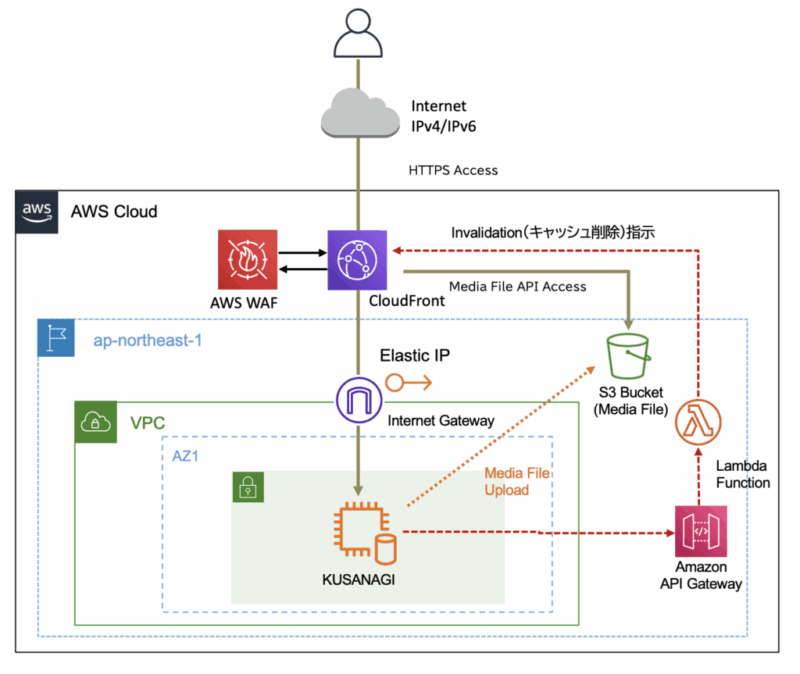

ところで本ブログサイトは個人の予算で運営していることもあり、最小限の構成としています。

本構成においても CloudFront-オリジン間がIPv4のためElasticIPの付与が必要でしたが、本アップデートでこれを外しても動くようになったはずです。IPv4アドレスには一昨年より$0.005/時間(月間$3.65)の課金が発生しているので、これで課金を削減できるはずです。やってみましょう。

やってみた

設定変更手順

手順自体は非常にシンプルですね。

- オリジンのFQDNをAAAAレコードに変更

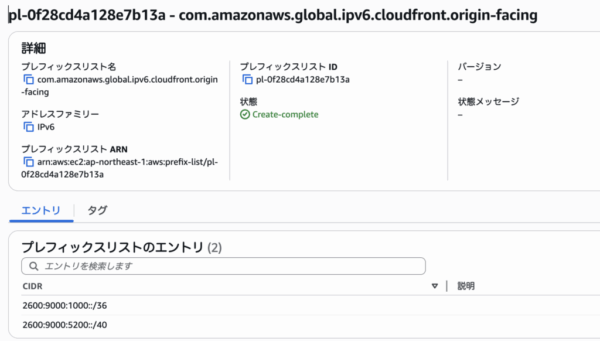

- セキュリティグループの設定を変更

インバウンドルールで、HTTPSのアクセス元をIPv6マネージドルールに変更。

※ IPv4と比べてエントリ数が少なくていいですね。他ルールへの影響が少なそうです。

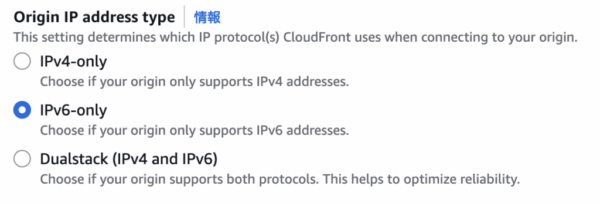

※ IPv4と比べてエントリ数が少なくていいですね。他ルールへの影響が少なそうです。 - オリジン設定をIPv6に変更

オリジン設定の「追加設定」内にある、Origin IP address typeを変更

- EC2に割り当てられたElasticIPを解除

動作確認結果

さて、ElasticIPの割り当てを解除した訳ですが、サイトの表示としては特に問題なく計画通り変更できました。

しかし、以下の課題が発生しました。

- OSのアップデートがエラーになった

利用しているディストリビューションのリポジトリがIPv4 Onlyのものがあり

dnf update がエラーとなった - WordPress管理画面上の一部の操作が遅くなった

どうやら一部の管理通信にIPv4異存がありそうです。(詳細の調査はこれから)

常にElasitcIPを付与しておく必要は無く、アップデートや管理操作を行う際だけElasticIPの取得・割り当てを行うことで、コストの削減ができそうです。(だいぶ惜しい結果ですが)

まとめ

Amazon CloudFrontーオリジン間をIPv6にしても、基本的な動作には支障ないことが確認できました。

但し、EC2インスタンス上でIPv4アドレスが必要な通信要件があることが多いので、よく調査の上構成変更するよう注意してください。

補足

当方ではCloudFront-オリジン間の証明書にLet’s Encryptを利用しており、HTTP認証用にセキュリティグループを一時的に開ける対応をしていますが、こちらもIPv6化が必要です。

以下のように、IPv6 ::/0 からのHTTPアクセスを許可するようにします。

#!/bin/bash

/usr/bin/aws ec2 authorize-security-group-ingress --group-id sg-xxxxxxxxxxxxxxxx --ip-permissions IpProtocol=tcp,FromPort=80,ToPort=80,Ipv6Ranges='[{CidrIpv6=::/0}]' --profile modify-sg

/usr/bin/certbot renew

/usr/bin/aws ec2 revoke-security-group-ingress --group-id sg-xxxxxxxxxxxxxxxx --ip-permissions IpProtocol=tcp,FromPort=80,ToPort=80,Ipv6Ranges='[{CidrIpv6=::/0}]' --profile modify-sg

コメント